个人网络安全:抗攻击DNS

抵御针对 DNS 的各种攻击

推荐工具和设置方法 文末提供

安全警示:如果您从未修改过家用宽带路由器的默认口令,请立刻修改,以防QQ、淘宝、网银被盗!中国电信已经联合腾讯、百度、淘宝及114DNS,引导DNS已被篡改的用户进行修复。

路由器默认的用户名和口令一般都是admin,少量路由器可根据型号到百度搜索默认口令选用安全的114DNS和Google Public DNS,IP地址分别为114.114.114.114和8.8.8.8

登录修改口令口令修改完成后,需要重启电脑生效

不知道如何修改,点此查看 操作演示 和 win10系统设置DNS服务器地址

背景:

国内75%以上的家用宽带路由器存在严重的安全隐患:用户浏览网页的时候其DNS就有可能被黑客篡改, DNS被篡改之后,黑客可轻易地骗取用户的帐号密码,威胁您的网游、微博、QQ、淘宝、网银安全!

技术:

家用宽带路由器厂商为节省成本,所有设备都采用相同的用户名和口令(例如2个都是admin),而绝大部分用户从来不修改此默认的用户名和口令,黑客正是利用这一特点而在网页中嵌入修改宽带路由器DNS的代码。

问:安全厂商为何无法杜绝黑客篡改家用宽带路由器的DNS?

答:家用宽带路由器往往通过WiFi连接了多台PC和手机,一方面,黑客篡改其DNS不易被安全软件发现;另一方面,这些终端全部都安装安全软件的可能性很低,任何终端浏览网页都可能导致宽带路由器的DNS被黑客篡改,而这些终端绝大部分都是通过DHCP自动获取DNS的,一旦宽带路由器的DNS被篡改,所有的PC和手机全部中枪。

全国DNS汇总

来路不明的DNS服务器可能导致你的帐号密码轻易被盗,请谨慎使用!在中国大陆,最科学的方法是将首选DNS服务器设置为114.114.114.114,备用DNS服务器设置为当地电信运营商的DNS服务器IP,例如广东电信用户填写 202.96.128.86 如下查找本地DNS:

公共 DNS 服务器 IP 地址

| 名称 | DNS 服务器 IP 地址 | |

|---|---|---|

| 114 DNS | 114.114.114.114 | 114.114.115.115 |

| 阿里AliDNS | 223.5.5.5 | 223.6.6.6 |

| 百度 BaiduDNS | 180.76.76.76 | |

| DNSPod DNS+ | 119.29.29.29 | 119.29.29.29 |

| CNNIC SDNS | 1.2.4.8 | 210.2.4.8 |

| oneDNS | 117.50.11.11 | 52.80.66.66 |

| DNS 派 电信/移动/铁通 | 101.226.4.6 | 218.30.118.6 |

| DNS 派 联通 | 123.125.81.6 | 140.207.198.6 |

| Google DNS | 8.8.8.8 | 8.8.4.4 |

| IBM Quad9 | 9.9.9.9 | |

| OpenDNS | 208.67.222.222 | 208.67.220.220 |

| V2EX DNS | 199.91.73.222 | 178.79.131.110 |

全国各地电信 DNS 服务器 IP 地址

| 名称 | DNS 服务器 IP 地址 | |

|---|---|---|

| 安徽电信 DNS | 61.132.163.68 | 202.102.213.68 |

| 北京电信 DNS | 219.141.136.10 | 219.141.140.10 |

| 重庆电信 DNS | 61.128.192.68 | 61.128.128.68 |

| 福建电信 DNS | 218.85.152.99 | 218.85.157.99 |

| 甘肃电信 DNS | 202.100.64.68 | 61.178.0.93 |

| 广东电信 DNS | 202.96.128.86 | 202.96.128.166 |

| 202.96.134.33 | 202.96.128.68 | |

| 广西电信 DNS | 202.103.225.68 | 202.103.224.68 |

| 贵州电信 DNS | 202.98.192.67 | 202.98.198.167 |

| 河南电信 DNS | 222.88.88.88 | 222.85.85.85 |

| 黑龙江电信 | 219.147.198.230 | 219.147.198.242 |

| 湖北电信 DNS | 202.103.24.68 | 202.103.0.68 |

| 湖南电信 DNS | 222.246.129.80 | 59.51.78.211 |

| 江苏电信 DNS | 218.2.2.2 | 218.4.4.4 |

| 61.147.37.1 | 218.2.135.1 | |

| 江西电信 DNS | 202.101.224.69 | 202.101.226.68 |

| 内蒙古电信 | 219.148.162.31 | 222.74.39.50 |

| 山东电信 DNS | 219.146.1.66 | 219.147.1.66 |

| 陕西电信 DNS | 218.30.19.40 | 61.134.1.4 |

| 上海电信 DNS | 202.96.209.133 | 116.228.111.118 |

| 202.96.209.5 | 180.168.255.118 | |

| 四川电信 DNS | 61.139.2.69 | 218.6.200.139 |

| 天津电信 DNS | 219.150.32.132 | 219.146.0.132 |

| 云南电信 DNS | 222.172.200.68 | 61.166.150.123 |

| 浙江电信 DNS | 202.101.172.35 | 61.153.177.196 |

| 61.153.81.75 | 60.191.244.5 |

全国各地联通 DNS 服务器 IP 地址

| 名称 | DNS 服务器 IP 地址 | |

|---|---|---|

| 北京联通 DNS | 123.123.123.123 | 123.123.123.124 |

| 202.106.0.20 | 202.106.195.68 | |

| 重庆联通 DNS | 221.5.203.98 | 221.7.92.98 |

| 广东联通 DNS | 210.21.196.6 | 221.5.88.88 |

| 河北联通 DNS | 202.99.160.68 | 202.99.166.4 |

| 河南联通 DNS | 202.102.224.68 | 202.102.227.68 |

| 黑龙江联通 | 202.97.224.69 | 202.97.224.68 |

| 吉林联通 DNS | 202.98.0.68 | 202.98.5.68 |

| 江苏联通 DNS | 221.6.4.66 | 221.6.4.67 |

| 内蒙古联通 | 202.99.224.68 | 202.99.224.8 |

| 山东联通 DNS | 202.102.128.68 | 202.102.152.3 |

| 202.102.134.68 | 202.102.154.3 | |

| 山西联通 DNS | 202.99.192.66 | 202.99.192.68 |

| 陕西联通 DNS | 221.11.1.67 | 221.11.1.68 |

| 上海联通 DNS | 210.22.70.3 | 210.22.84.3 |

| 四川联通 DNS | 119.6.6.6 | 124.161.87.155 |

| 天津联通 DNS | 202.99.104.68 | 202.99.96.68 |

| 浙江联通 DNS | 221.12.1.227 | 221.12.33.227 |

| 辽宁联通 DNS | 202.96.69.38 | 202.96.64.68 |

全国各地移动 DNS 服务器 IP 地址

| 名称 | DNS 服务器 IP 地址 | |

|---|---|---|

| 江苏移动 DNS | 221.131.143.69 | 112.4.0.55 |

| 安徽移动 DNS | 211.138.180.2 | 211.138.180.3 |

| 山东移动 DNS | 218.201.96.130 | 211.137.191.26 |

知识扩展:

DNS攻击类型及应对措施大盘点

DNS解析作为域名与网站间的链条,面对网络攻击时往往首当其冲。

根据 Neustar 国际安全委员会 (NISC) 的一项新研究,在过去12个月内全球有近四分之三 的公司遭受了域名系统 (DNS) 攻击。在这些调查对象中有61%的公司遭受多次DNS攻击。

Neustar 指出,与勒索软件、分布式拒绝服务(DDoS)和有针对性的账户黑客攻击等网络攻击手段相比,网络安全人员通常对DNS攻击的关注度较低,从而导致DNS攻击所占比例越来越高,造成的破坏也越来越严重。根据Neustar最新研究表明,55%的网络安全从业者认为DNS入侵和攻击已成为一种日益严重的网络威胁,与之相比,2020年10月该数据为47%。

国际数据公司(IDC)受DNS安全供应商EfficientIP委托于最近发布了《2020年全球DNS威胁报告》。报告称,过去一年中,全球79%的公司遭遇过DNS攻击。所有行业组织平均遭受9.5次DNS攻击。

这些数据说明了DNS在网络安全防御中的重要性,DNS不仅仅是黑客攻击的目标,同时也可以成为黑客实施攻击的重要手段。

劫持、隧道、网络钓鱼、缓存中毒、DDoS攻击……DNS一直承受着各种攻击,随着黑客手段日趋复杂,DNS攻击似乎永无尽头。

一、什么是DNS?

DNS是Domain Name System的缩写,翻译成中文就是“域名系统”。DNS是互联网中的一项核心服务,是用于实现域名和IP地址相互映射的一个分布式数据库,它将简单明了的域名翻译成可由计算机识别的IP地址,使用户可以更快速便捷地访问互联。DNS承担着将域名翻译为可由计算机直接读取的IP地址的基础功能,其对于保障网络的安全稳定运行至关重要。

二、DNS攻击类型和应对方式

DNS攻击是攻击者利用DNS系统中的弱点或漏洞发起的攻击,根据攻击方式的不同大致可分为以下几种:

1.DNS Floods

DNS查询过程通常都是基于UDP协议的,UDP协议是无连接状态的。所以这一弱点很容易被黑客所利用,DNS服务器收到DNS reply报文时,不管自己有没有发出去过解析请求,都会对这些DNS reply报文进行处理。DNS reply flood攻击模式就是黑客控制僵尸网络向DNS服务器发送大量不存在的域名的解析请求,导致缓存服务器因为处理这些DNS reply报文而资源耗尽,影响正常业务。

分布式拒绝服务攻击(DDoS,Distributeddenialofserviceattack)是一种最广为人知的攻击方式。DDoS的影响非常广泛,以至于任意的网络运营商或网站管理员听到DDoS都谈虎色变。

虽然通过增大带宽、增加服务器的方式可以提升可抵抗的DDoS流量上限,但其终究会对网路造成一定的负载压力。

DDoS攻击又分为多种类型:

1、洪水攻击,通过设置傀儡机向目标IP发送大量数据流以充塞其带宽,致使其性能降低甚至宕机。

2、反射放大攻击,黑客通过伪造受害者IP向DNS发起询问请求,致使DNS不停给受害者IP返回结果数据包,也会造成受害者负载过量而瘫痪。

3、利用协议造成的攻击如TCPSYN攻击,黑客利用伪造IP向服务器发送大量SYN包,然后对于服务器返回的SYN/ACK包不予应答,使服务器耗费资源等待SYNTime,重复该步骤致使服务器资源被耗尽。

4、畸形数据包攻击,即向受害者发送带有畸形数据的数据包,直接造成目标服务器系统崩溃。

应对DDoS攻击除采用云服务器分担数据流扩展负载带宽外,配备大流量清洗系统从来访数据流中清洗掉恶意与无效访问流量则可以更好地从源头防护DDoS攻击。

应对方式:防止域 Floods 攻击的方法有很多,其中包括安装 IP 验证协议。机器学习异常检测和阻止系统是最好的选择。如果问题特别严重且缺少此类拦截措施,则停用递归 DNS 服务器将通过防止更多中继来缓解此问题。

将请求限制为仅来自授权客户的请求是解决问题的另一种方法。在权威服务器上具有低响应速率限制(RRL)配置也可以。

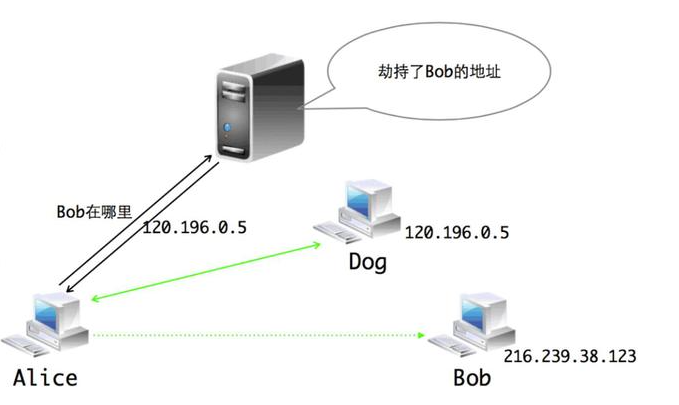

2.域名劫持

域名劫持的攻击目的与方式十分直接,就是通过修改域名的NS记录,将域名原本指定的DNS服务器修改为黑客可以操控的DNS,然后便可以通过修改域名解析记录的方式,将域名指向恶意IP从而达到劫持的目的。

应对方式:(1)对抗域名劫持的最优方案是将解析锁定,以保证DNS服务器不被修改,甚至解析也无法随意变更。(2)选择正规专业的DNS服务商,可以获得性能较为强大的域名解析和域名监测服务,及时发现域名异常状态并快速解决。(3)安装SSL证书。SSL证书具备服务器身份认证功能,可以使DNS 劫持导致的连接错误情况及时被发现和终止,同时 HTTPS 协议可以在数据传输中对数据进行加密传输,保护数据不被窃取和修改。

域名劫持是最简单粗暴的一种DNS攻击。域名劫持的攻击目的与方式十分直接,就是通过修改域名的NS记录,将域名原本指定的DNS服务器修改为黑客可以操控的DNS,然后便可以通过修改域名解析记录的方式,将域名指向恶意IP从而达到劫持的目的。

域名劫持会使域名积累的流量被引导向恶意IP上,给域名持有者造成经济损失,甚至有可能由于恶意IP的违法经营,为域名持有者带来不必要的法律风险。

对抗域名劫持的最优方案是将解析锁定,以保证DNS服务器不被修改,甚至解析也无法随意变更。

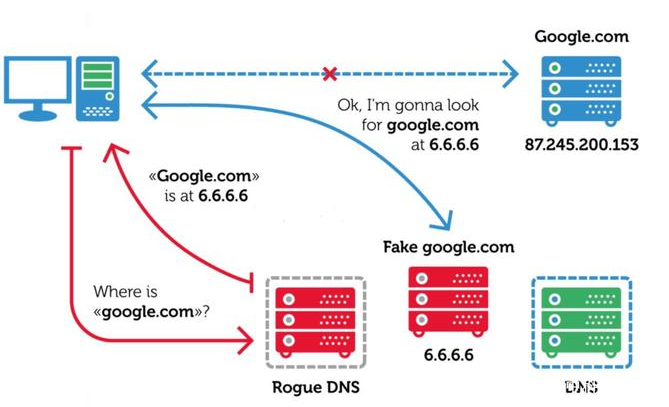

3.缓存投毒

DNS缓存投毒的攻击模式也很容易理解,这种攻击中黑客不会直接去攻击域名的权威解析服务器,而是向攻击目标的本地递归解析服务器数据库中投入伪造的解析记录缓存。当用户发起访问请求时,第一时间来询问本地DNS,得到的回答是黑客之前投入的虚假记录,因而导致用户被引导向恶意的IP地址。

应对方式:防止缓存投毒攻击只需要刷新DNS服务器缓存即可,将解析记录的TTL值配置为相对较小的数值,缩短缓存存在时间,从而便可以避免持续被投毒攻击影响。

DNS缓存投毒攻击是对于DNS的间接攻击。这种攻击中黑客不会直接去攻击域名的权威解析服务器,而是向攻击目标的本地递归解析服务器数据库中投入伪造的解析记录缓存。

当用户发起访问请求时,第一时间来询问本地DNS,得到的回答是黑客之前投入的虚假记录,因而导致用户被引导向恶意的IP地址。

防止缓存投毒攻击只需要刷新DNS服务器缓存即可,将解析记录的TTL值配置为相对较小的数值,缩短缓存存在时间,从而便可以避免持续被投毒攻击影响。

面对DNS攻击,作为网络管理员应未雨绸缪,提前做好针对各种攻击类型的防护措施,但是再好的准备面对黑客纷繁复杂的进攻手段也无法保证坚不可摧,遭遇攻击后及时止损亡羊补牢也是必要时刻的有效手段。

总而言之,域名与解析的安全防护作为互联网安全体系的桥头堡,适当为其规划并投入一定资源必然是物有所值的。

汇总安全、快速稳定的公共DNS

- 114 DNS

纯净 无劫持 无需再忍受被强扭去看广告或粗俗网站之痛苦

114.114.114.114 和 114.114.115.115

拦截 钓鱼病毒木马网站 增强网银、证券、购物、游戏、隐私信息安全

114.114.114.119 和 114.114.115.119

学校或家长可选拦截 色情网站 保护少年儿童免受网络色情内容的毒害

114.114.114.110 和 114.114.115.110

- Public DNS+ 腾讯公共DNS

119.29.29.29

腾讯公共DNS,节点很多,DNSPod Public DNS 同时支持 DoH 与 DoT - 阿里云公共DNS

223.5.5.5

223.6.6.6

阿里云是国内最大的云服务商,资源和质量没得说 - neDNS

拦截版 117.50.11.11 52.80.66.66

纯净版 117.50.10.10 52.80.52.52 - 360公共DNS

中国电信/铁通/移动:101.226.4.6,218.30.118.6,

中国联通:123.125.81.6,140.207.198.6 - Google DNS

8.8.8.8

8.8.4.4

国内不建议用,国外推荐用 - OpenDNS 208.67.222.222 208.67.220.220

- 上海电信 DNS 202.96.209.133 116.228.111.118 202.96.209.5 180.168.255.118

- 上海联通 DNS 210.22.70.3 210.22.84.3

点击下载 DnsJumperV2.2.zip https://airy.cn/share-file/DnsJumperV2.2.zip